Eine Festplatte hinzufügen

Der generelle Ablauf ist wie folgt: die Festplatten werden wie bei Linux üblich über die CLI partitioniert, dann formatiert und gemountet. Das macht die ProxMox-GUI nicht. Die Einbindung des Ordners übernimmt dann aber die GUI wieder.

Achtung: ersetzt bitte das u.g. sdb durch die in euren Fall existierende Festplatte. Das lässt sich mit lsblk relativ gut sehen. Fehler an dieser Stelle führen sonst zum Datenverlust bestehender Festplatten (bspw. weil sdb bereits in Benutzung ist).

lsblk

cfdisk /dev/sdb

mkfs.ext4 /dev/sdb1

mkdir /mnt/sdb1

echo "/dev/sdb1 /mnt/sdb1 ext4 defaults 0 1" >> /etc/fstab

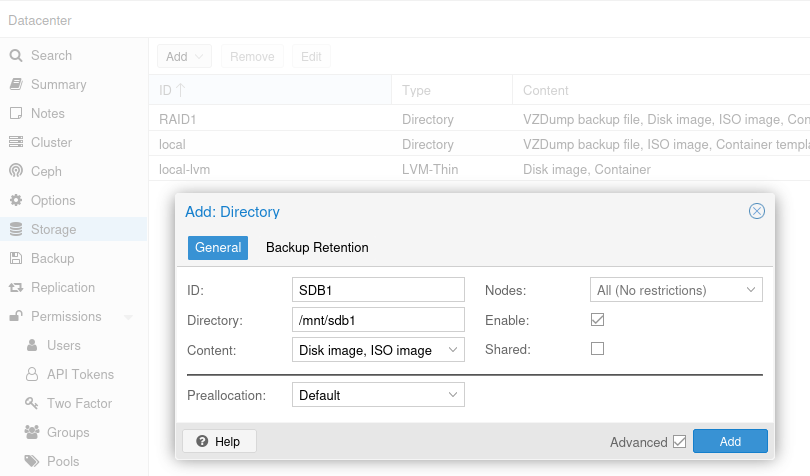

mount -aAnschließend erklären wir das Verzeichnis in der GUI als nutzbare Ressource. Dazu gehen wir unter „DataCenter“ auf den Menüpunkt „Storage“ und dann auf „add“ und wählen „directory“ aus. Die ID ist ein Name, den wir eindeutig zuordnen können, z.B. NeuePlatte oder SDB1. Der Mountpoint ist /mnt/sdb1. Hinweis: wir können bei „Content“ mehrere Funktionen auswählen.

Hinweis: Anstelle von /dev/sdb1 ist die Nutzung einer UUID in der Datei /etc/fstab besser geeignet. Durch weitere Geräte könnte eine Festplatte auch mal von sdb nach sdc wandern und dann stimmt nichts mehr. Eine UUID ist dann eher wie ein Fingerabdruck, der zwar wesentlich länger, aber dafür eindeutig ist.

Intel Software-RAID nutzen

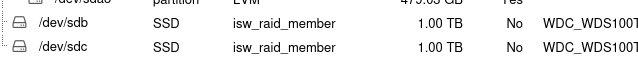

Wir haben einen ProxMox-Host mit einem Intel Software-RAID. Die Festplatten werden beim Booten zwar als RAID angezeigt, allerdings erscheinen sie bei Debian/ProxMox als zwei Festplatten.

Bei einem „echten“ RAID würden wir hier keine Member-Festplatten sehen, sondern das gemeinsame Gerät des RAID-Controllers. Das bekommen wir hier aber vergleichbar hin.

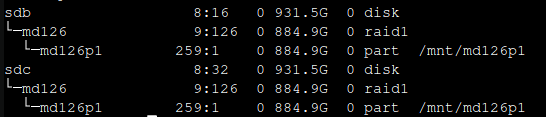

Hierzu müssen wir das Software-RAID-Werkzeug mdadm nachinstallieren. Denn anschließend findet mdadm, dass beide Platten zu einem RAID gehören und weist ein neues Device zu, das wir bei beiden physikalischen Festplatten finden können:

In diesem Fall ist es /dev/md126. Das kann nun partitioniert, formatiert und anschließend gemountet werden. Um es dann auch nach einem Reboot mounten zu können, muss es noch dauerhaft konfiguriert werden.

mdadm --detail --scan /dev/md126 >> /etc/mdadm/mdadm.conf

update-initramfs -uRemote Logging-Server einrichten

Falls wir die Logs von ProxMox zentralisieren wollen, können wir die Logs an einen oder mehrere entfernte Server senden:

# cat /etc/rsyslog.d/remote-logging.conf

module(load="omfwd")

#Graylog

*.* action(type="omfwd" target="10.10.27.97" port="1514" protocol="udp")

#Grafana Loki

*.* action(type="omfwd" target="10.10.27.98" port="1515" protocol="tcp" Template="RSYSLOG_SyslogProtocol23Format" TCP_Framing="octet-counted")

#OpenSearch

*.* action(type="omfwd" target="10.10.27.99" port="515" protocol="udp")

system restart rsyslogAnschließend muss der rSyslog-Dienst neugestartet werden.

Zeitserver einrichten

Um einen lokalen Zeitserver einzurichten, muss

echo 'server 10.37.125.101 iburst' >> /etc/chrony/sources.d/duconsult.sources

systemctl restart chronydLDAP-Authentication

Unter „Datacenter“ > „Permissions“ > „Realms“ > „Add“ wählen wir „LDAP Server“ aus.

Realm: domain.tld

Base Domain Name: ou=org,dc=domain,dc=tld

User Attribute Name: sAMAccountName

Default: yes

Server: ldap01.domain.tld

Port: 636

SSL: yes

Verify Certificate: yesBind User: cn=ldap-read,ou=Users,ou=org,dc=domain,dc=tld

Bind Password: S3cr3t!

E-Mail attribute: mail

User classes: user, person

Group classes: group

User Filter: (&(objectClass=user)(objectClass=person)(mail=)(samaccountname=)(!(samaccountname=*$)))

Group Filter: (objectClass=group)Scope: Users and Groups

Enable new users: YesWichtig: anschließend klicken wir auf den angelegten Realm und benutzen die „Sync“-Schaltfläche und bestätigen mit „Sync“. Um das zu automatisieren, können wir einen Cronjob einrichten:

echo '01 * * * * root pveum realm sync "domain.tld"' >> /etc/crontabCheckMK Monitoring

Schritt 1: API-Zugriff

Schritt 2: Agent installieren

wget https://checkmk.domain.tld/CMKSITE/check_mk/agents/check-mk-agent_2.1.0p20-1_all.deb

apt install ./check-mk-agent_2.1.0p20-1_all.deb