Mal Hand auf’s Herz: Wissen Sie, ob, wann und wie Ihr Unternehmen angegriffen wird? Wie wäre es mit einem Dashboard, um alle wichtigen Indikatoren auf einem Blick zu haben?

Schon wenn Sie Dienste aus dem Internet verfügbar machen, werden Sie zwangsläufig von „Portknocker“ gefunden. Das sind Menschen oder Dienste, die das ganze Internet abscannen und einfach jede IP- und Portkombination durchprobieren, also sinnbildlich an jede Tür klopfen. Melden sich daraufhin interessante Dienste wie Loginfelder, werden diese Ziele abgespeichert. Genauso machen es auch Sicherheitssuchmaschinen wie Shodan.

Aber selbst, wenn Sie in Ihrem Unternehmen nur Dienste im Internet nutzen: Haben Sie im Blick, ob sich die Clients in Ihrem Netzwerk einem Botnetz angeschlossen haben oder ob Sie mit einem Command-And-Control-Server reden? Firewalls mit dynamischen Regeln und Intrusion Detection Systeme holen sich regelmäßig neue Angriffsmuster und blocken Zugriffe auf verdächtige Systeme. Falls sich ein Trojaner auf Ihren Systemen installieren konnte, kann man so wenigstens verhindern, dass er „nach Hause telefoniert“. Von dort könnte er zum Beispiel den Befehl zum Datenabfluss oder zur Verschlüsselung Ihrer wertvollen Daten erhalten.

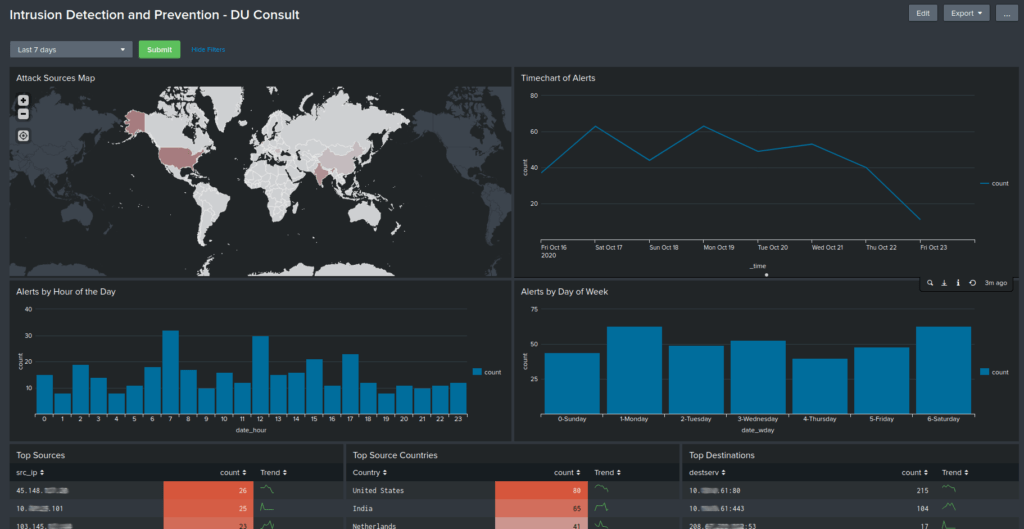

Wie erstellen Sie sich ein IT-Security-Dashboard?

Damit Sie Ihre IT-Landschaft im Blick behalten können, empfehlen wir Ihnen einen 4-Stufen-Plan, um Ihr IT-Security-Dashboard aufzubauen.

Firewall-Dashboard

Firewall-Regelwerk

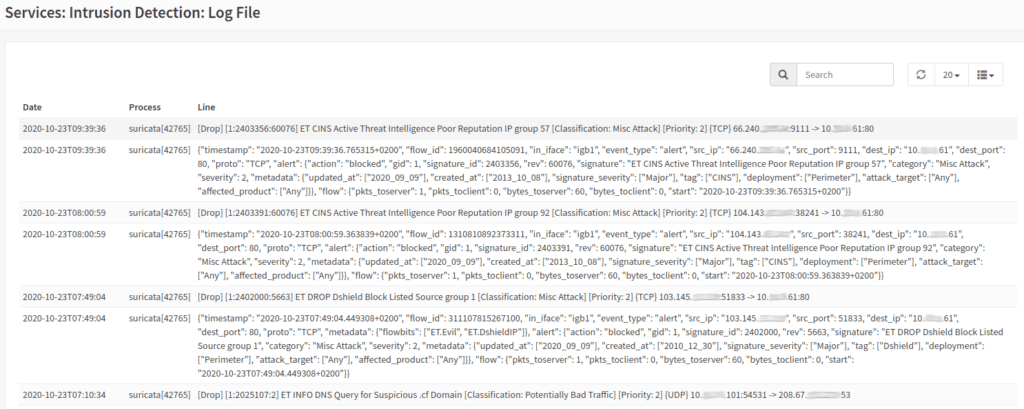

IPS-Log

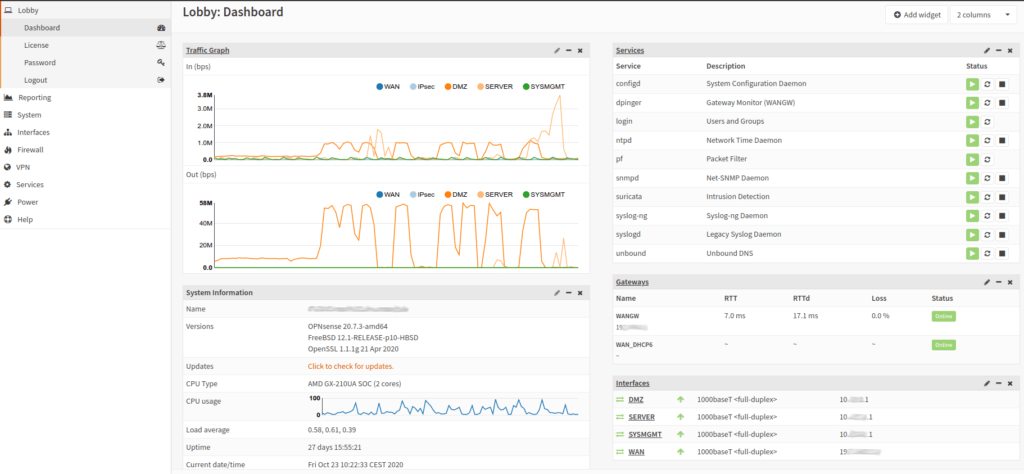

Stufe 1: Intelligente Firewallsysteme

Die Standardendgeräte von Internetanbieter bieten nur minimale Sicherheit. Mit einer Firewall können Sie mehrere Netzwerke nach Schutzbedarfe aufspannen und die Kommunikation untereinander reglementieren.

Stufe 2: Logs einsammeln

Richten Sie im Unternehmensnetz eine Quelle ein, an die alle Systeme (Firewalls, Server, Switches, etc.) Daten senden. Der Quasi-Standard ist das Protokoll Syslog. Mit Hilfe von Web-Anwendungen kann man diese Informationen dann durchsuchen und Dashboards bauen.

Stufe 3: KPIs erstellen

Welche Informationen sind für die IT-Sicherheit in Ihrem Unternehmen wichtig? Was möchten Sie gerne wissen? Die Antworten darauf suchen Sie in Ihrem Log-System und erstellen damit aussagekräftige Übersichten in Form von Grafiken oder senden automatisierte Reports an die Führungskräfte.

Stufe 4: Action-Plan

Die Grafiken alleine schützen aber nicht. Hinter jedem KPI muss ein Datenblatt vorhanden sein: Was machen wir, wenn der Wert über- oder unterschritten wird? Wer muss informiert werden? Welche Systeme müssen nun verstärkter im Blick behalten werden?

Können wir Sie unterstützen?

Falls Sie gerade nicht die Human Power haben, in Ihrem Unternehmen das Fachwissen fehlt oder Sie neue Erfahrungen oder Inspirationen suchen, dann zögen Sie nicht und kontaktieren Sie mich und mein Team!